sql网站入侵测试(sql注入测试网站)

很多人都听说过“等保三级”的概念,但不知道具体是什么。本文介绍了等保三级的概念和一些技术标准。

等级保护是什么意思?

在了解等级保护三级之前,首先要了解中国的等级保护。等级保护是指对我国关键信息及其存储、传输和处理的系统实现分级安全保护,对系统中应用的信息安全产品进行分级管理,对系统中发生的安全事故进行分级响应。

企业如果想要了解等保具体费用多少?可以先通过报价工具测算大概费用,可查看“纯测评”或“一站式全包”费用:

等保价格计算器:https://offer.cloudallonline.com/?sh

根据维护目标的重要性,我国将网络安全保护分为五个等级,从一级到五级,等级越大,要求越严格。

等保级、独立维护级,一般适用于小企业、个体企业、县级单位的一般信息系统。

二级保护、指导保护、系统损害会损害公共秩序和集体利益,但不损害国防安全,一般适用于县级单位系统或市级单位内部一般系统。

等保三级,监督维护级,系统损坏会对国防安全造成危害,一般适用于市单位关键系统、省部委门户网络等。

等保四级,强制维护级,系统损坏会严重影响国际安全,适用于电力、电信、铁路、银行等国家关键单位和领域的关键系统。

等保五级,专控维护级,系统损坏会对国防安全造成特别严重的损害,适用于国家关键行业、关键部门中极其重要的系统。

就我国的具体情况而言,最常见的是等保二级和等保三级。

等保三级是指信息系统定级备案后确定为第三级的信息系统,需要进行三级等保。

展开全文

三级保险是我国非银行机构的最高维护认证。三级保险制度包括互联网医院平台、P2P金融平台、云(服务提供商)平台等关键系统。根据“三级保险”认证,公司信息安全管理能力达到国内最高标准。

等保三级技术标准

三级技术标准主要包括物理、网络、主机、应用、数据五大领域。

1、物理安全:机房至少分为主机房和监控区两部分;机房配备电子门禁系统、防盗报警系统、监控系统;机房不得有窗户,应配备专用气体灭火和备用发电机;

2、网络安全:制作符合当前运行条件的拓扑图;交换机、防火墙等设备的配置应符合规定,如Vlan划分和Vlan逻辑隔离,QOS流量控制方法,访问控制策略,IP/MAC关联关键网络设备和服务器;配备网络审计设备、入侵检测或防御设备;交换机和防火墙的身份识别系统应符合同等保证规定,如用户名密码的复杂性对策、登录浏览失败解决系统、用户角色和权限管理等;网络链路、关键网络设备和安全设备需要冗余设计。

3、主机安全:云服务器本身应符合规定,如身份识别系统、密钥管理系统、安全审计系统、病毒预防等,必要时购买第三方主机和数据库审计设备;服务器(应用和数据库服务器)应冗余,如双热或集群部署;服务器和关键网络设备必须扫描和评估,无高级以上漏洞(如windows系统漏洞、apache等中间件漏洞、数据库软件漏洞、其他系统和端口漏洞等);审计日志应配备专用日志服务器存储主机和数据库。

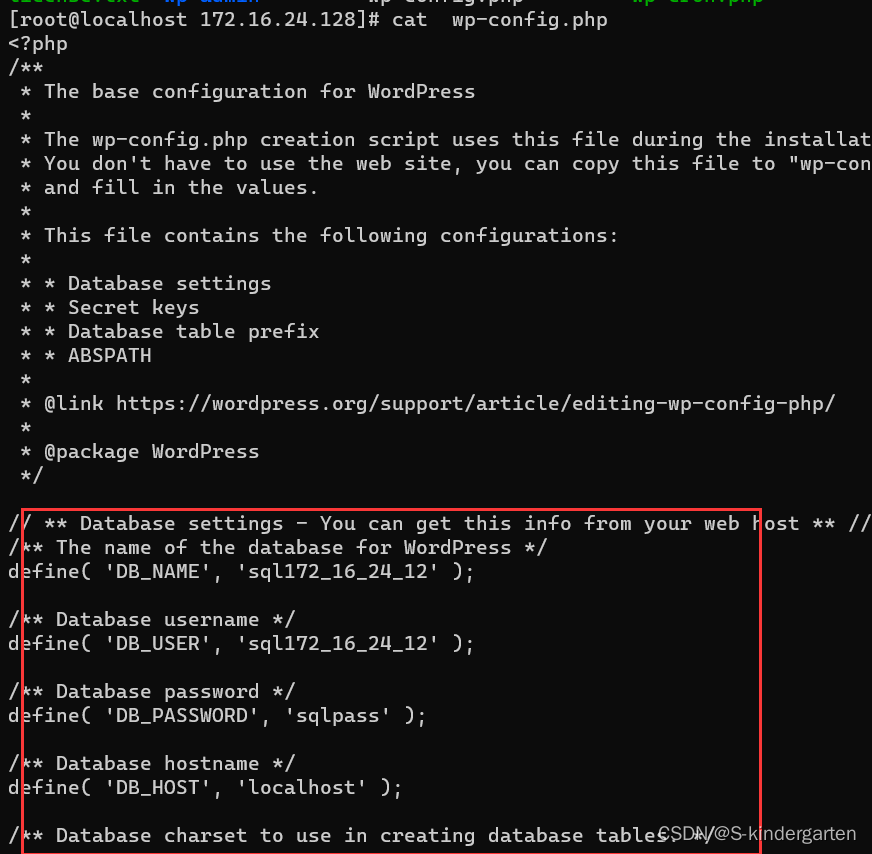

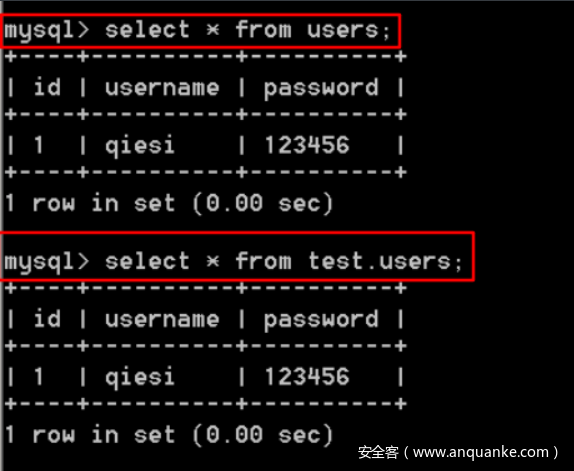

4、应用安全:应用自身功能应符合身份识别系统、审计日志、通信、存储加密等保险规定;应注意网页防篡改设备的布置;安全评估(包括安全扫描、渗透测试和风险评估)是否存在高风险漏洞(如SQL注入、跨站脚本、网站挂马、网页篡改、敏感信息泄露、弱密码和密码猜测、管理背景漏洞等);软件系统生成的日志应存储在专用的日志服务器中。

5、数据安全:提供本地数据备份系统,每天备份到本地,存储在场外;系统中存储关键数据,提供本地数据备份,通过网络将数据传输到其他地方备份;三级管理制度规定安全制度、安全管理机构、人员安全管理、系统建设管理、系统运行维护管理。

等保三级办理手续

等保三级认证是指具有等保资质评价的企业对需要进行等保评价的单位进行评级和评价。评价结束后,提出整改意见,有目的地实施整改,达到并通过评价。等保三级必须每年评价一次。

实际认证流程如下:

(1)调查信息系统底数:包括业务类型、应用或类别、系统结构等基本概况;

(2)确定分级目标:根据不同业务类别独立确定分级目标,不因系统是否进行数据传输和独家设备而确定分级目标;

(3)系统分级:分级是信息安全等级保护的关键阶段,是信息系统安全建设、分级评价、监督管理的重要基础;

(4)审查:经营用户或主管机构确认系统安全保护等级后,可聘请专家进行审查;

(5)备案:备案企业准备备案工具,填写备案表,生成备案电子数据,到公安部门办理备案手续;

(6)备案审查:审理备案的公安部门应当及时发布备案地点和备案联系电话,对备案材料进行完整性审查和分级准确审批;

(7)系统评价:三级以上信息系统按《信息系统安全等级保护备案表》提交信息;

(8)整改实施:根据评价结果进行安全规定整改。

黑客24小时在线接单网站-免费专业私人黑客24小时在线接单平台

黑客24小时在线接单网站-免费专业私人黑客24小时在线接单平台